五年前,苹果发布了史上第一支关于「隐私保护」的宣传片《Privacy Side》。

影片内容非常简单直白,总时长 45 秒的广告中,前 30 秒都在重复一件简单的事:阻碍别人的视线,给「你」留下隐私空间。

▲《Privacy Side》

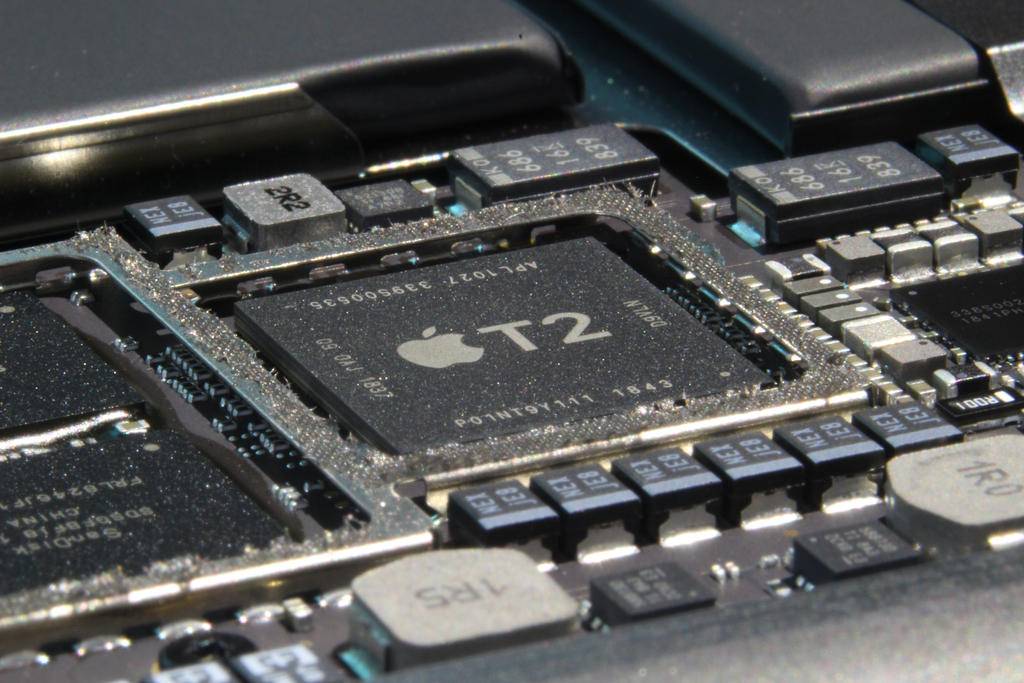

为了这件简单的事儿,苹果可谓是绞尽脑汁:在硬件中引入了安全芯片,例如 Secure Enclave 与 T2 芯片,就专门用于加密储存指纹和面部识别这样的敏感数据;

▲ Mac 上的 T2 安全芯片

同时,在系统中提供软件保护支持,比如 Safari 的无痕模式、要求 app 在跟踪用户数据前必须征得用户同意,否则不许上架 App Store,以及邮箱隐私保护功能等。

不过,如此视隐私如命的苹果,却在二手市场上翻车了。

二手市场泄露事件

近日,一位独立的安全测试员陆续从全球的二手市场里发现了苹果公司或与苹果公司相关的组织使用过并淘汰下来的设备,并从设备中里找到并恢复了大量的机密数据。

事情细细讲来,是这样的:

这位名为布莱恩特的研究员用十几部破旧的第二代 iPhone SE 串联在一起,利用 Live Text 字符识别功能来查找二手市场中的照片,识别商品名称与商品照片中可能存在的库存标签、条形码或企业标签,如果发现可能是企业淘汰的设备,布莱恩特就会收到警报,凭借这个识别系统,他曾成功以 165 美元收购到一台 iPhone 14 的原型机。

苹果公司允许少数研究人员使用一些设备的原型机,以便对新设备和系统进行测试。

这些原型机是相当诱人的宝藏,丝毫不亚于沉入海底的黄金,因为 iPhone 的原型机是安全研究人员与黑客梦寐以求的东西——它们通常搭载着特殊版本的 iOS 系统,开放性与调试性远高于消费版本的手机,对于深入研究该系统非常有价值。

理想状态下,这样的设备应该严格看管,有着周密的处理流程,但事实是,搭载着特殊系统的原型机就这样流通于二手市场,任何人有机会轻松得到它。

不仅手机,在二手市场上,类似的其他硬件也屡见不鲜——识别系统帮布莱恩特发现了一台位于英国的 Time Capsule,这台设备上写着「Property of Apple Computer, Expensed Equipment(苹果公司资产,已支出的设备)」。

布莱恩特花了 38 美元将它买下,还付了 40 美元的邮费。

收到设备时,里面是空的,但对硬盘进行恢复后,布莱恩特发现了很多东西:

硬盘里的文件虽然已经清空,但当我研究它时,发现里面绝对不是空的,这里有你能想象到的一切:一个数据库,似乎是 2010 年代欧洲所有苹果旗舰店的主备份服务器的副本。这些信息包括服务单、员工银行账户数据、公司内部文件和电子邮件。

AirPort Time Capsule 发布于 2008 年,用于储存 Mac 的备份,苹果的欧洲旗舰店从那时候起一直在使用这台「自家设备」,于是,大量保密数据与隐私文件都存进了这台设备中。

在 2018 年停产后,这台老旧的设备也许没过多久就被清空并扔进了仓库,里面的数据也随着整个 AirPort 系列隐入时代的烟尘中,直到机缘巧合下飘洋过海落到布莱恩特的手里。

▲ AirPort Time Capsule 内部的硬盘

这下,Time Capsule 真成为名副其实的「时间胶囊」了,所幸,打开它的是一位专门从事安全研究的「正派」人士,他在与苹果公司联系后,将这台 Time Capsule 寄回了苹果伦敦安全办公室。

至此,布莱恩特还不过瘾,他又将识别系统瞄准了设备的生产与组装厂——组装线上的设备特别容易暴露问题,而且有机会在二手市场上找到,尤其是在中国的平台上,因为许多电子产品都是在中国组装的。

如其所愿,他找到了一台贴有大量富士康标签的 Mac Mini,这台电脑似乎曾在富士康的质量保证测试线上使用过。不过,这台 Mac 机身上有一个显眼的钻孔,所以被标记为零件。

在研究了各代 Mac Mini 的结构后,布莱恩特猜测钻孔也许并未摧毁储存数据的硬盘。于是他冒险从中国购买了这台伤痕累累的「富士康零件」,并在亲自检查后认为数据保存完好的可能性极大。

最终,洛杉矶的一家取证实验室帮他恢复了 Mac mini 中的所有数据:

一份苹果公司在工厂生产线上用于测试的内部软件,包括与原型机和 QA 设备通信的特殊接口,还包含富士康的凭证和日志。

布莱恩特再次联系了苹果公司,并将 Mac Mini 退还了回去。

事情到这里,就可以看出端倪了:以苹果为代表,这些成熟的商业硬件公司有一套完善的流程管理各种各样的设备,但几乎所有公司的设备在淘汰后,总有一小部分会流入到二手市场中——先后被找到的 AirPort Time Capsule 与 Mac mini 就足以证明。

布莱恩特也是这样的看法:

对于任何一家公司来说,他们使用过的产品最终都会出现在 eBay 等网站或其他二手市场上,哪怕这家公司是世界 500 强企业,我想不出有哪家公司的某件设备没有在我的系统中出现过。

买到企业淘汰的设备,不算什么大事,真正重要的是接下来发生的事情:这些设备看似清理干净了,实则只需要简单的恢复,就可以轻松窥探这些设备曾经承载的任何数据。

想要数据安全,反复覆盖是关键

商业公司的隐私泄露,可能影响的是企业声誉或是系统安全,而普通消费者的隐私要是落到有心人手里,可能就是一把隐藏在暗处的匕首,特别是大多数二手交易都是点对点的形式,买家几乎可以轻松确定你是谁。

显然,不少的朋友都意识到了这个问题,但不知道该如何去捍卫自己的数据安全——这不,「旧手机你都如何处理」这一话题就登上了科技数码热榜。

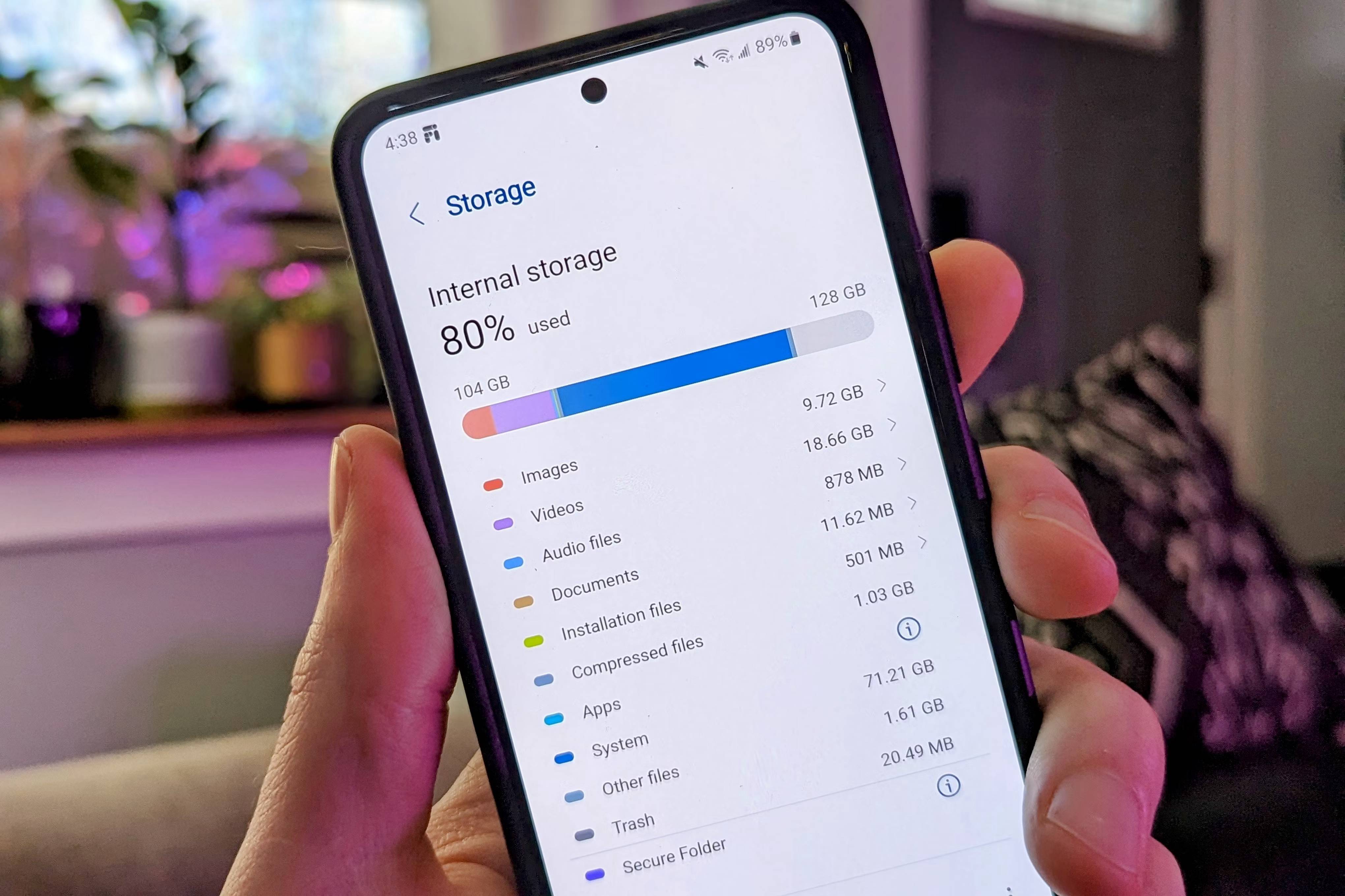

将旧设备淘汰之前,我们最熟悉的操作是进行「格式化」。

格式化后的设备看起来就像与我们第一次见面一般——空空荡荡,但这是一种错觉,大多数数据其实都还老老实实地待在原本的位置上,只是不显示了而已。

你可以理解为「格式化」就像是在搬家前给房子做了一次大扫除,表面上看,所有的家具都清理得干干净净,房子也显得空空荡荡,仿佛刚刚装修好一样。但实际上,所有的东西还都留在房子的暗角落里,只不过是用布盖住了,看不见而已。

只要有人愿意掀开那些布,原先的东西就会再次显现出来。

如果不想旧手机的数据被恢复,有个最简单的办法——反复覆盖硬盘空间即可:

通过下载大体积的视频文件(比如下载电影、连续拍摄高规格视频),将手机内存装满,随后全部删除,并多次重复这个步骤(一般两到三次)。

旧设备除了手机,也别忘记个人电脑——在旧电脑上,除了五花八门的软件和反复下载大体积文件外,也有更直接的办法去尽最大可能地提升数据恢复的难度:

(请注意,这样的办法会导致数据几乎无法恢复,请不要轻易尝试!!)

在 Windows 上使用 cipher 命令:

Windows 系统自带了一个名为 cipher 的命令,可以用来多次覆盖已删除的文件所在的磁盘空间。

操作步骤:

- 打开命令提示符(以管理员身份运行)。

- 输入以下命令,并根据你想清理的文件路径替换:

cipher /w:DRIVE- LETTER:\FOLDER-PATH\

DRIVE- LETTER 代表驱动器盘符,FOLDER-PATH 代表着文件夹路径,分别指定即可;

在 macOS 上使用 diskutil 和 dd 命令:

macOS 提供了一些工具来清除磁盘数据,其中 diskutil 和 dd 命令可以用来覆盖数据。

操作步骤:

- 打开终端(Terminal)。

- 运行以下命令来列出你的磁盘

diskutil list

- 找到你要清除的磁盘的设备名称(如 /dev/disk2)。

- 使用 diskutil 来擦除整个磁盘并覆盖数据:

diskutil secureErase 3 /dev/disk2

secureErase 后的数字 3 表示使用 35-pass 写入随机数据进行覆盖。其他选项:

• 0: 快速擦除(不覆盖数据)

• 1: 一次覆盖数据

• 2: 三次覆盖数据

• 3: 35 次覆盖数据

与揣在兜里的家门钥匙不同,信息时代的隐私钥匙,我们看不见摸不着,很有可能在不经意间就遗落在外。

哪怕诸如苹果、谷歌等厂商为此不断缝合口袋中的漏洞,企图帮用户保留住隐私钥匙,但要是用户过于马虎,把口袋直接敞开——一切都将前功尽弃。

双向奔赴,才是描述隐私保护这件事,最美好的词。

#欢迎关注爱范儿官方微信公众号:爱范儿(微信号:ifanr),更多精彩内容第一时间为您奉上。

from 爱范儿 https://ift.tt/VbRyArz

via IFTTT

没有评论:

发表评论